Helyben vagyunk

Lokális biztonság szerveren és munkaállomáson

Varga-Perke Bálint, Silent Signal Kft.

Motiváció

Motiváció

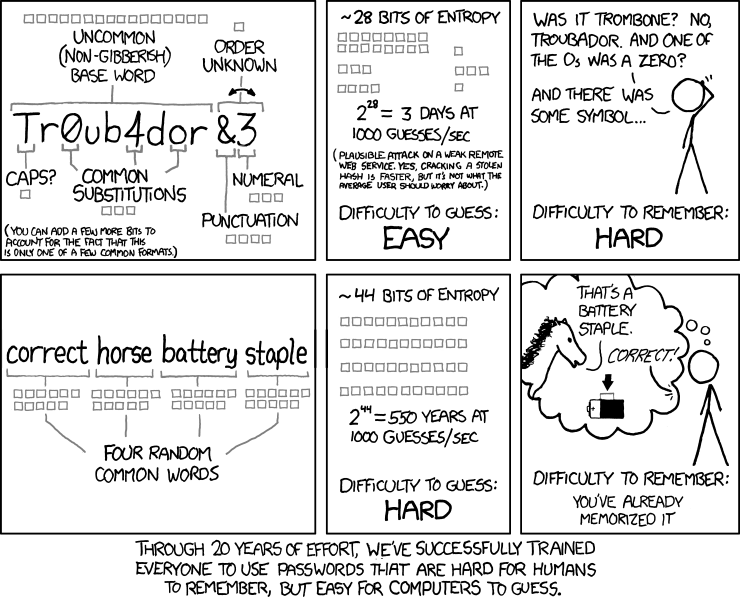

Jelszavak

Jelszavak

Policy?

Kiskacsa2014jun

Kiskacsa2015dec

PasswMSSQL789

PasswDC789

2ac9cb7dc02b3c0083eb70898e549b63

E52CAC67419A9A2238F10713B629B565:64F12CDDAA88057E06A81B54E73B949B50 61 73 73 77 6f 72 64 31 |Password1|

Jelszavak

- Házirend igazitása a támadói modellhez

- Kizárási policy-k

- Cache-ek letiltása/törlése

- Security Packages

- RDP logout

-

Használjunk jelszómenedzsert!

- Bátorítsuk erre a felhasználókat is!

- Az online megoldásokat felejtsük el!

Szerverek

Nem ez a (legnagyobb) baj

Backupok, logok, konfigok

inurl:bXXXXp site:.hu filetype:sXl

Teszt rendszer - Teszt adat?

Clean Up!

Szolgáltatások, Autorun, cron

CVE-2009-3482 - TrustPort Antivirus use weak permissions (Everyone: Full Control) for files under %PROGRAMFILES%

Library hijacking

MS10-09[3-7]

CVE-2014-0907 - SetUID/SetGID Programs Allow Privilege Escalation Via Insecure RPATH In IBM DB2

*nix

*nix - Még mindig a jelszavak...

#!/bin/bash

#MY_PASS=szeretlek2010gizike

#MY_PASS=szeretlek2011marika

MY_PASS=eltonjohn4ever

*nix - *_history

- Shell

- MySQL/PostgreSQL/Cassandra/...

SSH kulcsok

- Nincs jelszó + bash_history = Pwned

- ssh-agent a barátod!

- Technikai felhasználók?

*nix - Csodaszkriptek

*nix - Csodaszkriptek

CVE-2014-0476 - chkrootkit

SLAPPER_FILES="${ROOTDIR}tmp/.bugtraq ${ROOTDIR}tmp/.bugtraq.c"

# More initialization ...

file_port=

if ${netstat} "${OPT}"|${egrep} "^tcp"|${egrep} "${SLAPPER_PORT}">

/dev/null 2>&1

then

# Setting $file_port ...

fi

for i in ${SLAPPER_FILES}; do

if [ -f ${i} ]; then

file_port=$file_port $i

STATUS=1

fi

done

*nix - SUID

DEMO

*nix - sudo

Windows

''Windows szolgáltatások''

c:\Program Files\Dumb Vendor\Crap Ware.exe -p param1

DEMO

Windows - Group Policy Preferences

Jelszavak megadhatók:- Local User preference items

- Data Source preference items

- Mapped Drive preference items

- Scheduled Task or Immediate Task preference items

- Service preference items

Windows - Group Policy Preferences

- Jelszavak AES-sel titkosítva a GPO XML-ben

- A fájl hitelesített felhasználók által olvasható

- A kulcs nyilvános

4e 99 06 e8 fc b6 6c c9 fa f4 93 10 62 0f fe e8 f4 96 e8 06 cc 05 79 90 20 9b 09 a4 33 b6 6c 1b

Eszközök

Unix Privesc Check

Windows Privesc Check

- Python + pywin32 + pyinstaller

- We � unicode!

- Ezt tényleg majmok írták?!

PowerUp

- PowerShell

- Natív támogatás

- Könnyen testreszabható

- Akár távolról is futtatható

- Alacsony szintű infók kinyerése nehézkes

- Futtató felhasználó jogainak ellenőrzése

- Alapvetően offenzív eszköz

- Beágyazott binárisok

- Korlátozott funkcionalitás

WPC-PS

- PowerShell

- Natív támogatás

- Könnyen testreszabható

- Akár távolról is futtatható

- Alacsony szintű infók kinyerése nehézkes

- Ellenőrzések minden szerepkörre

- Pre-alpha, minden visszajelzés fontos!

Munkaállomások

Windows XP

Windows XP

''Nem lehetne esteleg mégis?''

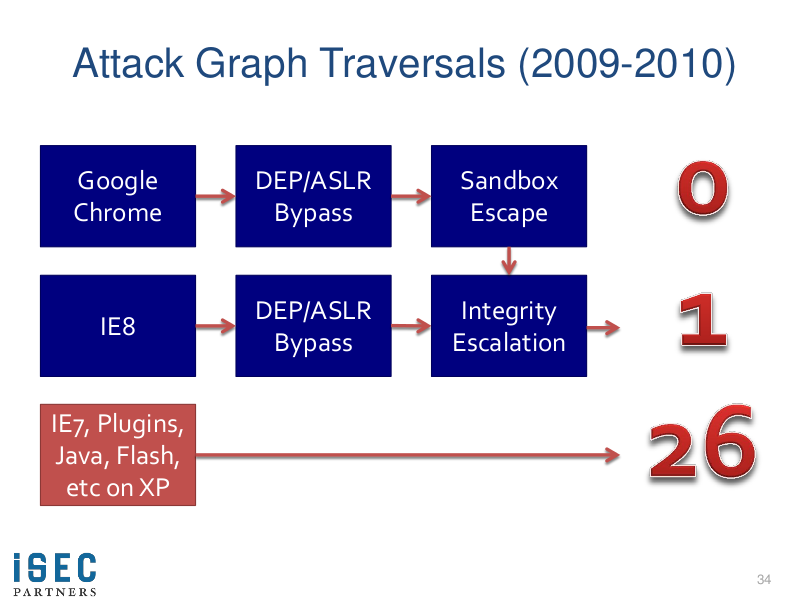

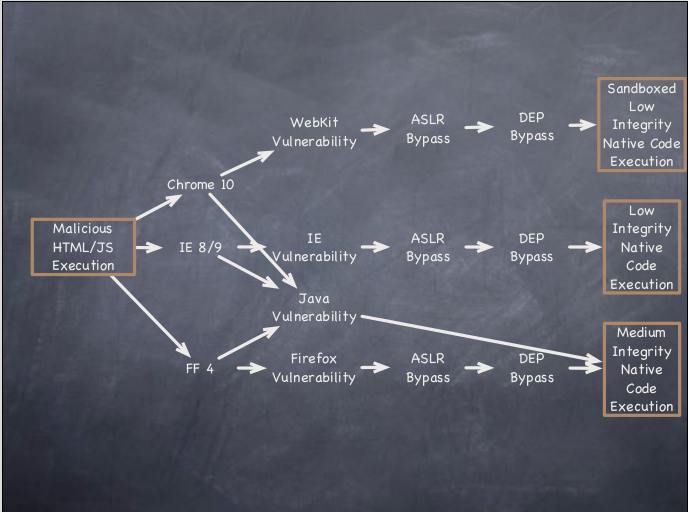

Biztos alapok

- Legkisebb jogosultság elve

- Processz memória védelem (ASLR, DEP, SafeSEH, stb...)

- Sandboxing, MIC

- UAC

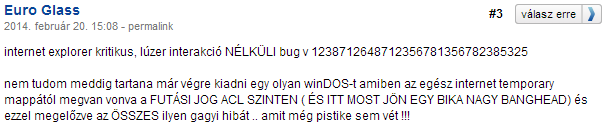

The Exploit Intelligence Project - Dan Guido

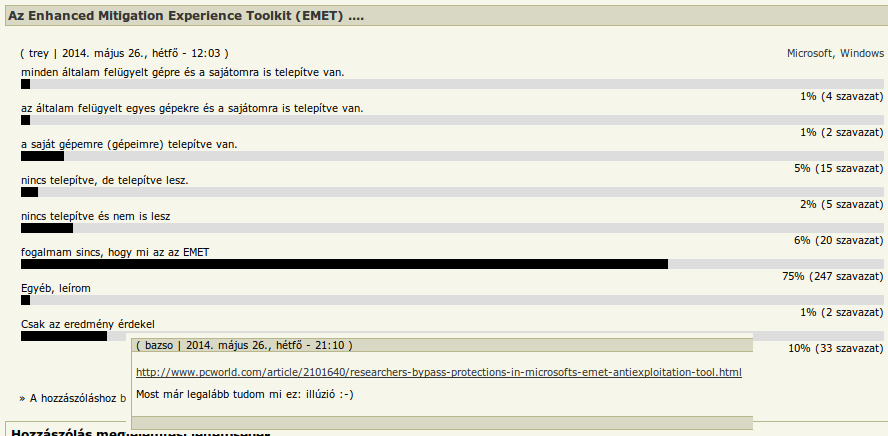

EMET

Tökéleses védelem nem létezik, a cél a támadás költségeinek emelése!

Attacker Math - Dino Dai Zovi

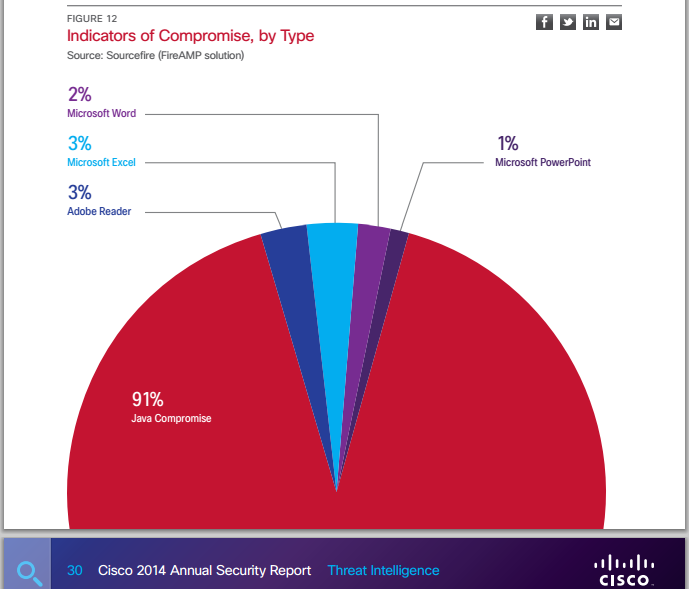

Cisco - Annual Security Report 2014

Java - Ködoszlatás

- HTTPS-en érkező applet != Biztonságos applet

- Aláírt applet != Biztonságos applet

Java

- Uninstall

- Upgrade

- Ne rontsuk el az alapértelmezett biztonsági konfigot...

- Exception Site List

- Click-to-play

- Hálózati szűrés

- Request UA

- Request MIME-Type

- Reloading Java Exploits

Flash

- Gyakori böngésző exploit komponens

- Click-to-play

- A YouTube élvezhető HTML5-tel ;)

Shockwave

#minekvan

Silverlight

Angler (2014 május):

CVE-2013-0074 (március) + CVE-2013-3896 (október)

"The race was definitely underway. I had witnessed the start. I was sure of that much.

But what now ? What comes next ?"

Köszönöm a figyelmet!

vpbalint kukac silentsignal hu